LSASS and WDigest nedir ve bunlar nasıl güvenlik açıklıklarına sebebiyet vermektedir. Bu yazımızda bunları açıklayarak bunları nasıl kapatmanız gerekir onları göstereceğiz.

Öncellikle LSASS(Local Security Authority Subsystem Service) prosesinin ne olduğu ve ne işlem yaptığı konusunda bilgi sahibi olalım. Windows işletim sisteminde sistemde bulunan güvenlik ilkelerinin uygulanmasından sorumlu olan bir süreçtir. Kullanıcı windows sistemine ilk girişinde kullanıcı adı ve parola sağlamaktadır. Eğer kullanıcı başka bir kaynağa erişmek istediğinde yani bir dosya paylaşımı , mailbox gibi yeniden kullanıcı adı ve şifre bilgisi girmesi gerekmektedir. Her seferinde kullanıcının kullanıcı adı şifre sağlaması son kullanıcı için kullanışsız olmaktadır.

LSASS bu kullanıcı adı ve şifreyi ramda saklı tutar. Bunu çeşitli şekillerde tutabilir. Örnek olarak cleartext,kerberos ticket yada NTLM hash olarak saklamaktadır. Saklanma şekilleri windows’un path seviyesine göre değişmektedir.

ClearText olarak tutulan Windows Sürümleri

- Windows 7 ve 8

- Server 2008

- Server 2008 R2

- Windows Server 2012

Tabiki piyasada bulunan birçok hacking araçları ile cleartext parolaları ele geçirmek oldukça kolaydır. Bunlardan bir tanesi mimikatz aracıdır o yüzden bu açığın hemen kapatılması gerekmektedir.

LSASS and WDigest Açığın Kapatılması

Yukarıda bahsettiğimiz açığı kapatmanın 2 tane yolu vardır. Aslında iki yolu da yaparak sisteminizi tamamen güvenlik altına alabilirsiniz.

1.Yol Windows Update

İlk yol olarak Microsoft bunun için bir tane Update çıkarmıştır. KB2871997 update registry deki bir kaç ayarı değiştirmektedir.

2.Yol Group Policy

Update dağıtımınız düzenli ise zaten makineleriniz bu update’leri alacaktır. Fakat düzenli dağıtılmayan update’lerde yeni gelen makine almayacağından sizlere açık yaratmaktadır. Bu sebepten update’i geçmek yetmez policy de kullanılmalıdır.

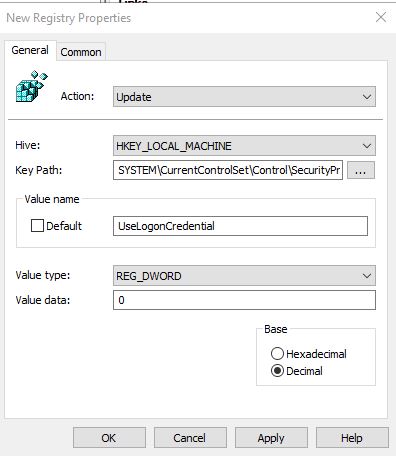

Policy için yapmanız gereken yeni bir policy oluşturup registry ayarlarında değişiklik yapmak gerekir.

\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest >>UselogonCredentialUselogonCredential DWORD olarak 0 yapılması gerekmektedir.

Windows 10 ve Windows Server 2016 ve üzerinde Uselogoncredential bulunmamaktadır. WDigest kimlik doğrulama için HTTP ile kullanılmak üzere tasarlanmıştı. Eğer bu doğrulamanın tamemen kaldırılmasını istiyorsak Negotiate ve UseLogon değerininde 0 yapılması gerekir.

Son olarak BU açık karşımıza wdigest authentication exploit olarak çıkmaktadır. Bunu hacking tool’ları ile beraber RAM den okuyarak şifreleri cleartext olarak görmekteyiz. Bu sebepten dolayı bu açığın kapatılması önemlidir.

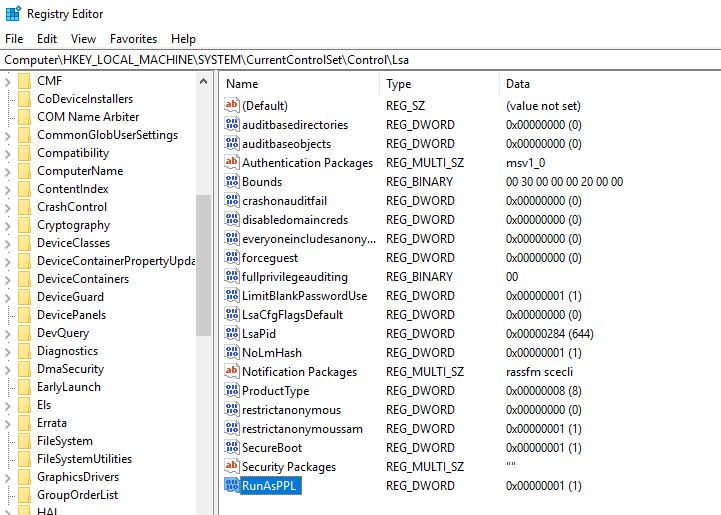

LSA

Windows Sistemlerinde yerel güvenlik politikalarının yönetilmesi, denetlenmesi, sistemde oturum açma ve kimlik doğrulama LSA tarafından yönetilmektedir.

Burada sistem tarafından açıklar vermekteyiz. Ama bu açıklar yukarıda LSASS da açıkladığım işletim sistemlerinde vardır. Bu işletim sistemine sahip makinelerde lsa üzerinden dump alınarak secretlar okunmaktadır. Yine bunu mimikatz aracı ile yapmaktalar. Bu sebepten dolayı bu açığın kapatılması için group policy yapılması gerekmedir.

Bu açığımızı da bu şekilde kapatıyoruz.

Son olarak Değerli okurlar diğer yazılarımızı kategorilerden takip edebilirsiniz.