TaskScheduler ile AD Recovery makalemizde aslında size önemli bir noktadan bahsedeceğiz. Sistem adminlerinin başına gelebilecek önemli bir Active Directory olayına değinmiş olacağız. Disable edilen RID500 Administrator hesabı nasıl kurtarılmaktadır, manipüle edilmiş herhangi bir sistem nasıl geri alınmaktadır. AD Yapısında bizlerin Enterprise Admins grubu child domain yok ise çok tercih edilmez, bunun dışında en çok kullanılan gruplardan biri olan Domain Admins grubu default’da Administrators grubunun üyesidir. Bu sayede otomatik olarak domain adminler administrators grubunun üyesi olur. Ayrıca RID 500 olarak nitelendirdiğimiz Administrator hesabı kurulum sonrası domain tarafında Administrators grubunun üyesi olur.

Best Practices’lerde Administrator(RID500-SID500) hesabı rename edilmektedir ve şifresi olası felaket durumları için güçlü şifrelerle güvenli kasalara kaldırılmaktadır. Bu hesap domain ortamında domain adminlerin dışında felaket senaryolarında veya farklı durumlarda kullanılacak hesabımızdır. Şifresi kurum politikalarına göre yılda 1 olarak değiştirilmektedir. Rename edilmesi sonrası takibe alınır olası hareketleri izlenmektedir.

Öncellikle case’imizin başlangıcından bahsetmek gerekir. Şöyle bir senaryo hayal edelim ve gerçekleştirelim.

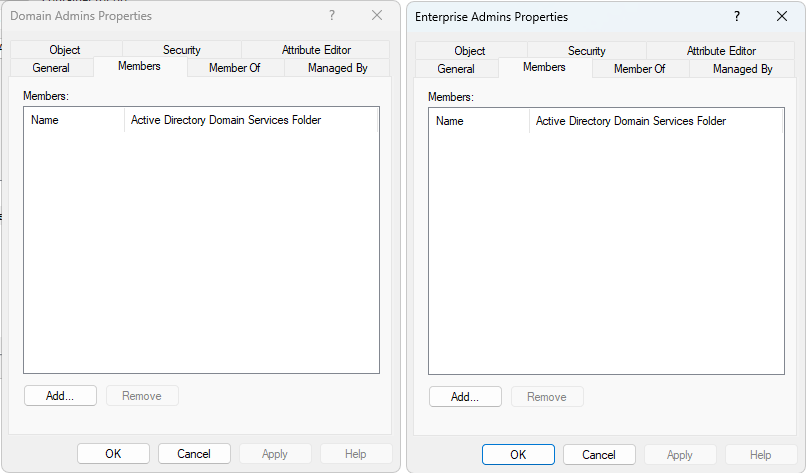

- -Domain Admins grubunun tüm üyeleri kaldırılmıştır.

- -Enterprise Admins grubunun tüm üyeleri kaldırılmıştır.

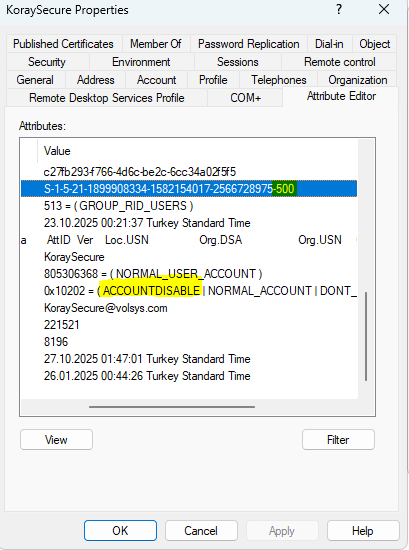

- -Administrator(RID500) hesabı disable durumda.

- -Schema Admins , Operators gruplarının(Account Operators,Backup Operators,Server Operators vb) herhangi bir üyesi yok, User Right Assignment ile DC üzerinde tüm sıkılaştırmalar yapılmış durumda. Local ve RDP olarak Administrators grubu login olabiliyor durumda.

yada

- Restricted Groups ile Administrators grubunun tüm üyeleri kaldırıldı(RID 500 hesabı yinede kalır)

- User Right Assignment’da Logonlar sadece Administrators grubundaki bu durum Güvenlik Sıkılaştırmaları GPO’larında özellikle görürüz.

Bu durum yaşanabilir, yanlış uygulan Restricted Groups GPO’su ile yaşanabilmektedir. Birde bunun üstüne RID500 Hesabı rename ve disable durumda ise aşağıdaki olay oluşabilmektedir.

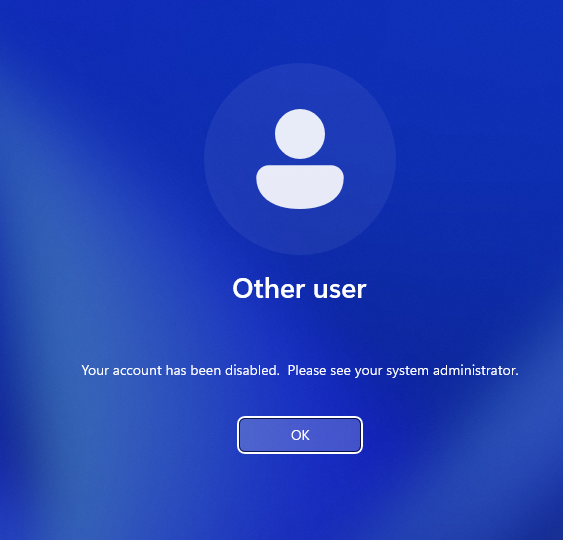

Bu durumda DC’den log off olduğumuzda Domain Controller’lara bağlanabilecek herhangi bir hesap elimizde kalmamaktadır. Peki bu durumda ne yapacağız. RID500 hesabı ile giremiyoruz:).

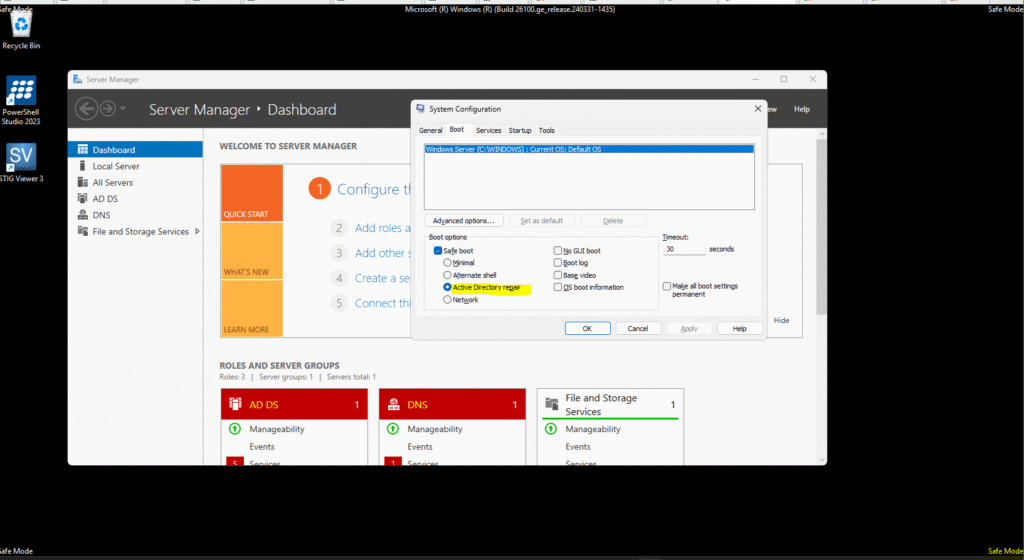

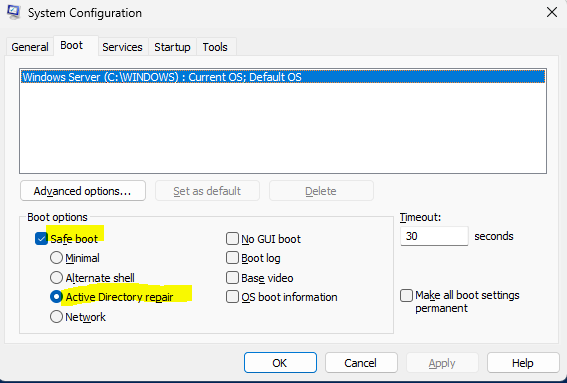

Bu durumda Domain Controller’ı DSRM ile Safe Mode’da açıp gerekli çözümü yapacağız. Bu arada bu çözüm dışında farklı çözümlerde yapılabilmektedir. Bu çözüm önerisi bunlardan bir tanesidir.

DSRM Password Bilmiyorsak işimiz oldukça zorlaşacaktır. AD Backup’da Forest Recovery’a kadar gidebilen case durumu oluşabilmektedir. Fakat DSRM önemini burada çok iyi anlıyoruz.

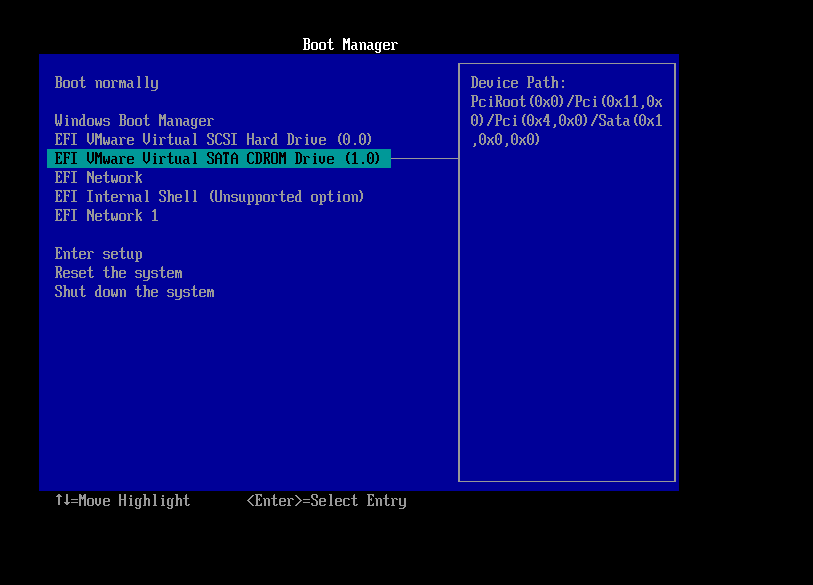

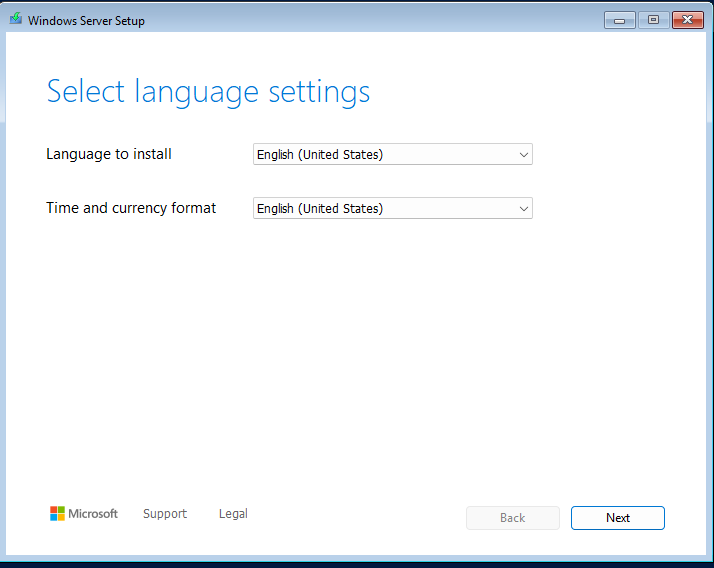

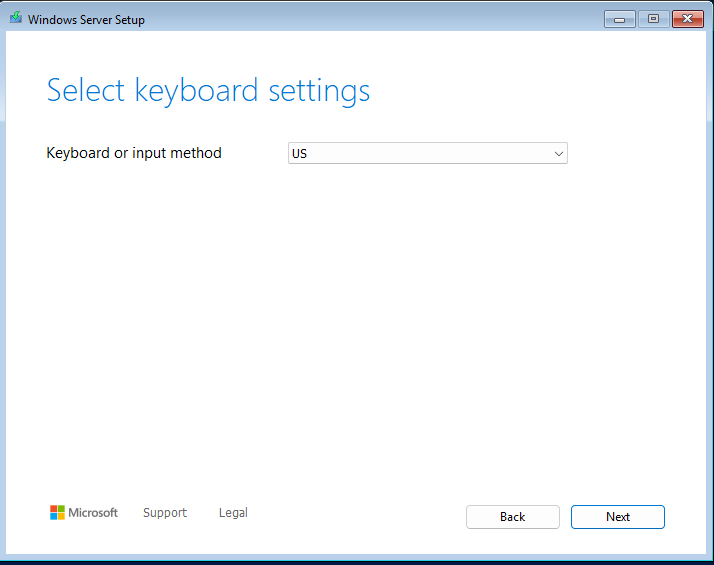

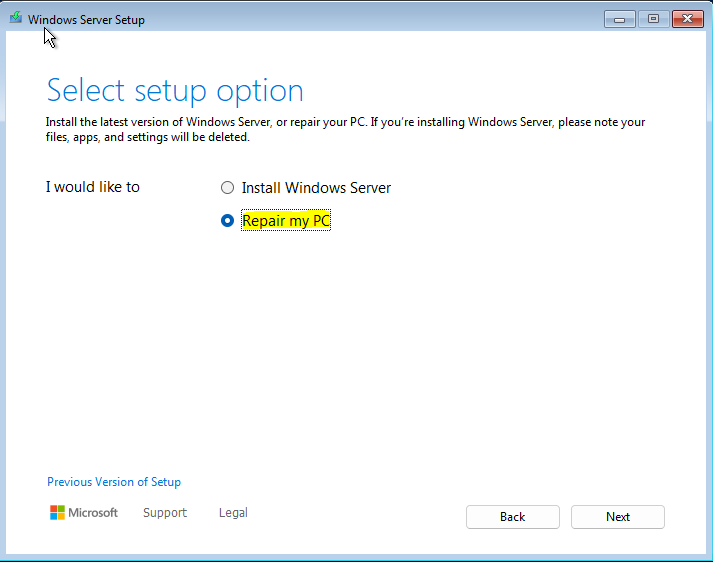

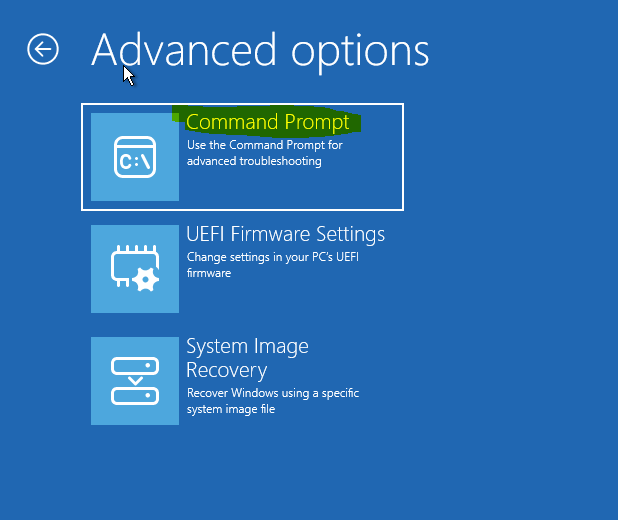

DC’imize Windows Server CD’si takıp restore mode’da başlatalım.

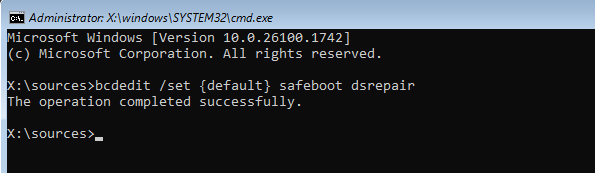

DSRM modda açmak için aşağıdaki komutları çalıştırıyoruz.

bcdedit /set {default} safeboot dsrepair

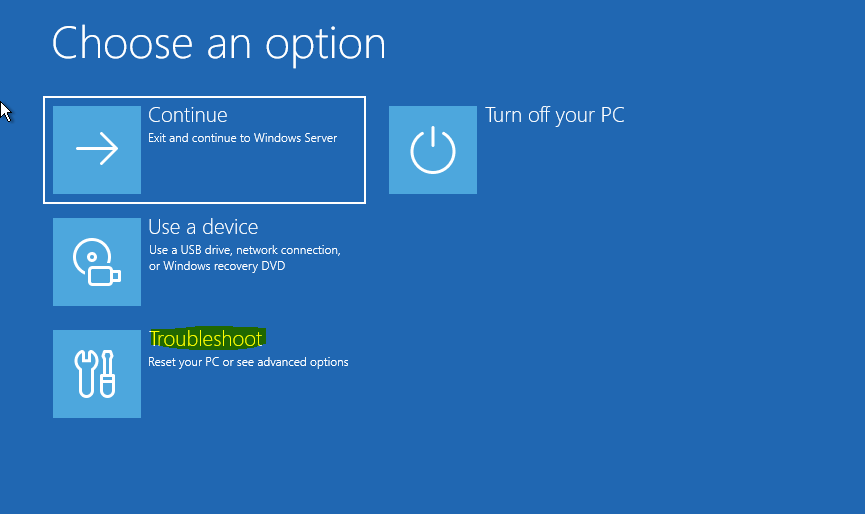

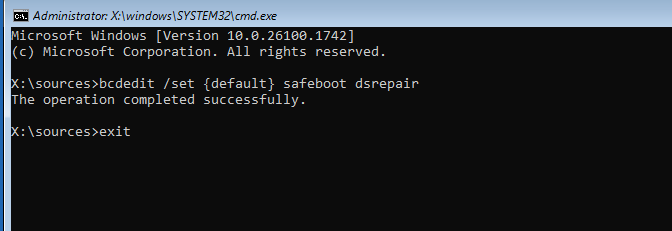

Exit yaparak çıkış yaparak , Continue ile devam ediyoruz makinemiz DSRM modda açılacaktır.

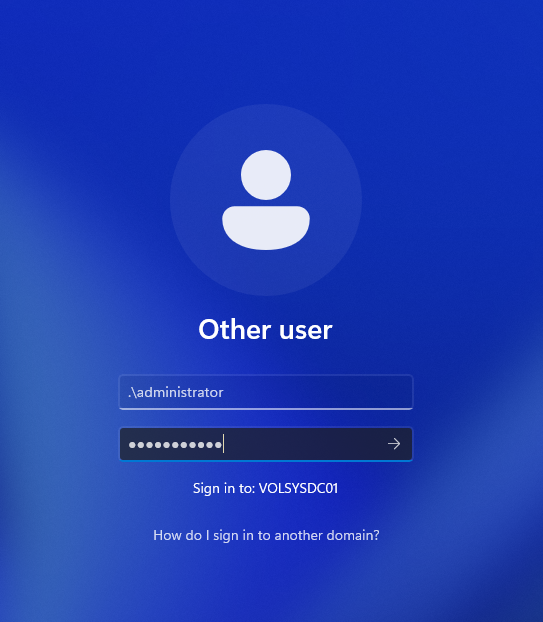

Açılan makinemizde DSRM password ile giriş yapıyoruz.

Safe Modda AD Servisleri çalışmaz. Ayrıca Windows’da sağ altta Safe Mode veya MSConfig’dan AD Repair modda olduğunu görebiliriz. AD Servisleri çalışmadığından User and Computers, Group Policy gibi bölümlere giriş yapamayız.

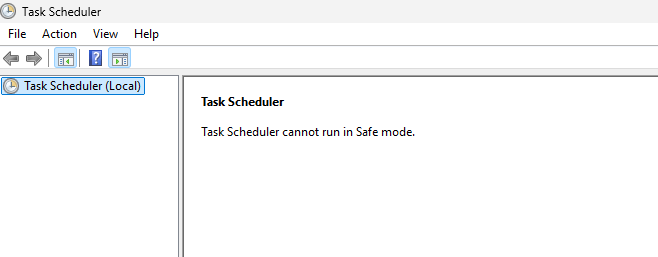

Aynı zamanda Task Scheduler Safe Mode’da GUI modda açılamaz.

Fakat Powershell cmd gibi yönetim araçlarını kullanabiliriz.Burada aslında çözüm önerisi başlamaktadır. Powershell üzerinden Task Schedule create ederek, RID500 hesabını enable edebiliriz. Haydi yapalım.

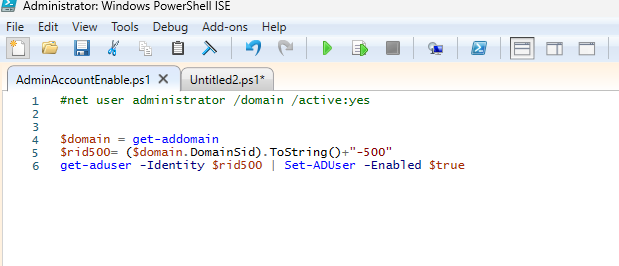

Powershell ISE açıp, aşağıdaki komutları yazdık ve C Diskinin altına kaydettik.

Komutlarda dikkat çekilmesi gereken önemli bir kaç şey vardır. İlk olarak # yazdığım eğerki RID500 hesabını rename etmediyseniz ve administrator olarak kullanılıyorsa sadece o kullanabilir. Ama rename edilmesi önerilmektedir.

Eğerki rename ettiyseniz aşağıdaki gibi SID500 bulup user enable edilmekedir.

#net user administrator /domain /active:yes

$domain=Get-ADDomain

$rid500=($domain.DomainSid).ToString()+"-500"

Get-AdUser -identity $rid500 | set-aduser -enabled $true

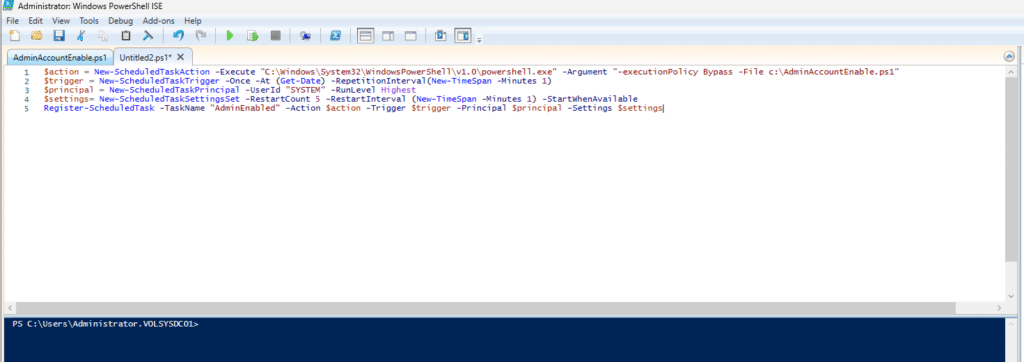

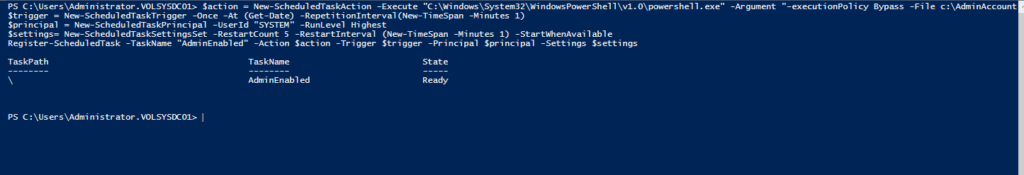

Şimdi geldik Task Schedule Oluşturmaya burada özellikle her bir dakikada çalışsın istedim.SYSTEM hakları ile 1 dakikada çalışacak şekilde set ettik.

$action = New-ScheduledTaskAction -Execute "C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" -Argument "-executionPolicy Bypass -File c:\AdminAccountEnable.ps1"

$trigger = New-ScheduledTaskTrigger -Once -At (Get-Date) -RepetitionInterval(New-TimeSpan -Minutes 1)

$principal = New-ScheduledTaskPrincipal -UserId "SYSTEM" -RunLevel Highest

$settings= New-ScheduledTaskSettingsSet -RestartCount 5 -RestartInterval (New-TimeSpan -Minutes 1) -StartWhenAvailable

Register-ScheduledTask -TaskName "AdminEnabled" -Action $action -Trigger $trigger -Principal $principal -Settings $settings

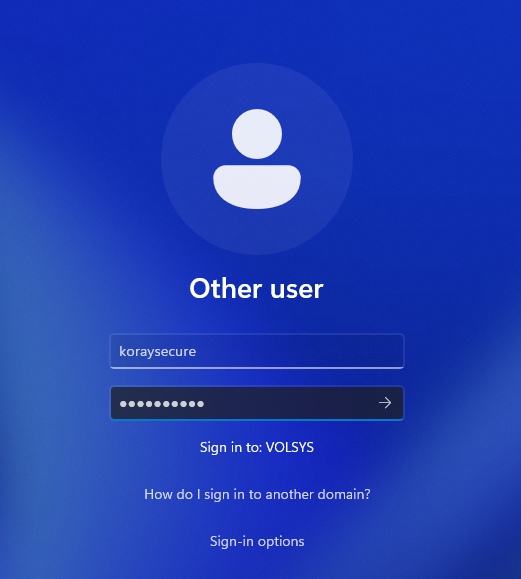

Bu adımdan sonra AD Repair mode kaldırıp makinemizi normal açalım.

Açılan ekranda artık RID500 hesabımız ile giriş yapabiliriz. Eğerki RID 500 şifresini bilmiyorsanız powershell veya net user komutları ile de sıfırlayabilirsiniz.

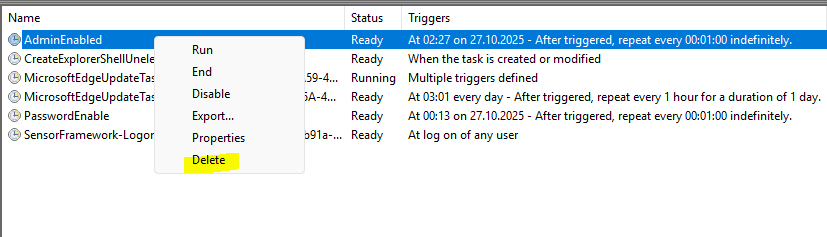

Bu aşamadan sonra Task Schedule gidiyoruz ve artık kaldırılabiliriz. DC yi açtıktan sonra bu duruma neden olan GPO veya farklı bir durum varsa hızlıca çözüm sağlanır.

Önemli Nokta: Eğerki RID500 Samaccountname bilinmiyorsa ,şöyle bir kod kullanılabilmektedir. Ya hesabı kodda rename edebilirsiniz ya da txt olarak C de herhangi bir folder’a txt olarak accountname çıkarılabilmektedir. Eğerki 2.durum tercih edilirse bir defa normal modda açıp giriş yapmadan tekrardan dsrm moda düşüp c diskinden samaccountname bulunmaktadır.

$domain=Get-ADDomain

$rid500=($domain.DomainSid).ToString()+"-500"

Get-AdUser -identity $rid500 -properties * >>c:\temp\RID500.txtyada rename etmek için

Set-ADUser -Identity $rid500 -SamAccountName "NewAdminName" -UserPrincipalName "NewAdminName@$($domain.DNSRoot)"Bu örnekle beraber DSRM Password’in Önemi , Aynı zamanda Powershell ve Task Schedule ile AD recovery’de neler yapılabilmektedir görebiliyoruz. Daha farklı olaylarda oluşabilmektedir bu durumlarda Powershell+Task Schedule Kombinasyonu kullanılabilmektedir. Sonuç olarak TaskScheduler ile AD Recovery yazımızda bu iki kombinasyon ile neler yapılmaktadır bir kısmını göstermiş olduk.

Diğer yazılarımı aşağıdaki kategorilerden bakabilirsiniz.