User Account Control tarafında Domain Controller sunucularında alınacak güvenlik önlemlerinden bahsedeceğiz. Bu yazıda birkaç önlem kritik olup hem zararlı yazılımlara hem de kullanıcı hatalarına karşı koruma sağlayacaktır.

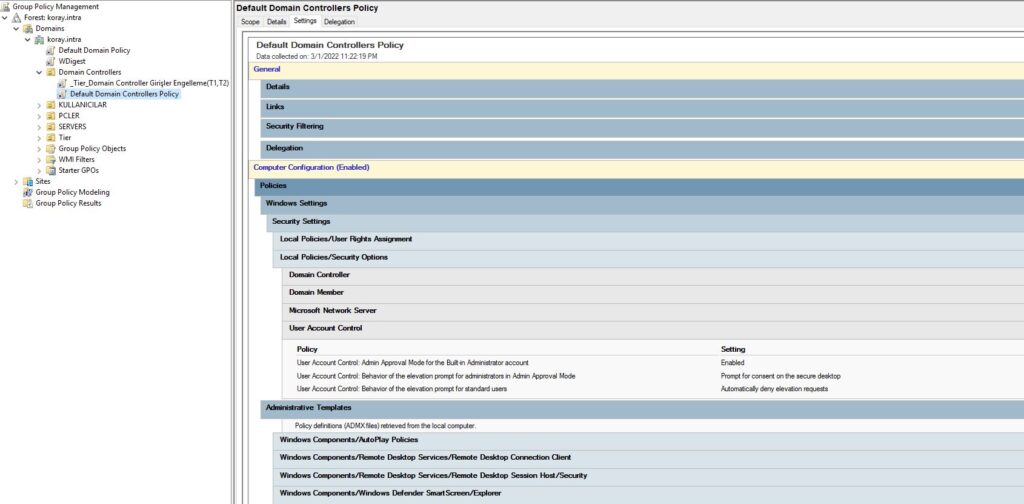

Default Domain Controller policy üzerinde bir kaç değişiklik yaparak yine sunucularımızı güven altına almaktayız. Admin kullanıcıları günlük hayatın akışında yanlış işlemler yapmasına karşı onları da güven altına almaktayız. Yapılacak bu policy ayarlarını anlatırken her birinin ne işe yaradığını detaylı olarak anlatacağız.

Admin Approval Mode for Built-in Administrator Account

Bu policy’i Domain Controller makinelerinin üzerine uygulayacağız. Bu sayede administrator account ile giriş yapıldığında standart bir kullanıcı gibi bizlere prompt ekranı gelecektir. Yani Yes or No ekranı gibi düşünebilirsiniz. Onaylayıp geçebileceğiz. Yetkilerimizden bir kayıbımız olmayacak sadece bizlere yapacağımız işlemlerde prompt ekranı çıkacaktır. Peki bu policy ne işimize yaracaktır. Bu policy sayesinde zararlı yazılım uzaktan kurulum sırasında sizlere sormadan sessiz yani quiet yüklenmektedir. Biz burada prompt ekranı açarak admin hesabının ele geçse bile zararlı yazılım uzaktan yüklenirken prompt ekranı geleceği için önünü bir nebze olsada kesebilmekteyiz.

Ayrıca bu hesapı kullanırken yanlışlıkla yapılabilecek olan hareketlerinde önüne geçebilme fırsatı verecektir.

Computer Configuration> Policies>Windows Settings>Security Settings >Local Policies > Security Options altında "Admin Approval Mode for Built-in Administrator Account"User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode

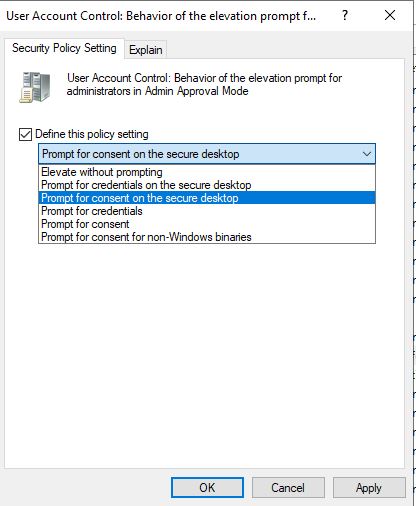

Yukarıda anlattığımız administrator account için bahsettiğimiz tüm her şey bu ayardada geçerlidir. Tek farkı burda admin olarak nitelendirebileceğimiz hesaplar için geçerlidir. Domain seviyesinde admin olarak nitelendirdiğimiz hesap ve grupları zaten bilmekteyiz.(Domain Admins , Enterprise Admins , Schema Admins gibi) Aslında yetkili hesapları kullanan sistem yöneticilerin hesaplarının ele geçirilmesi üzerine DC üzerine program kurma gibi durumlarda prompt ekranı çıkmaktadır. Ya da bu hesapları kullanan kullanıcıların yanlış hareketlerini bir nebzede engellemektedir.

Computer Configuration> Policies>Windows Settings>Security Settings >Local Policies > Security Options altında User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode

Bu policy de karşımıza bir çok seçenek vardır. Credential sorulması , Onay istenmesi , prompt sorma gibi detaylı bilgi için microsoft sayfasına bakabilirsiniz.

Biz burada sadece prompt for consent on the secure desktop seçeneğini seçerek sadece prompt ekranı çıkarıyoruz. Onay veya Red olarak işaretleyip devam edebiliyoruz. Yetki yükseltmemize gerek kalmamaktadır. Aşağıda göründüğü gibi server manager açmaya çalışıldığında user account control yes/no olarak önümüze çıkmaktadır.

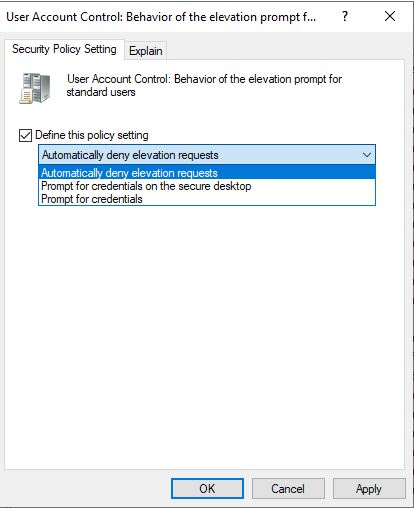

User Account Control: Behavior of the elevation prompt for standard users

En son policy’imiz ise standart kullanıcılar için yapacağız. Burası en önemli tarafı diyebilirim. Standart bir kullanıcı uzaktan sisteminize bir şeyler yüklemeye çalışabilir veya hack tool kullanarak daha farklı işlemler yapmaya çalışayabilir. Bunun önüne geçmemiz gerekmektedir. Daha öncede söylediğim gibi zararlı yazılımlar genellik quiet olarak yüklenmektedir. Biz burada tamamen deny edeceğiz.

Computer Configuration> Policies>Windows Settings>Security Settings >Local Policies > Security Options altında User Account Control: Behavior of the elevation prompt for standard users

Bu policy’dede karşımıza 3 seçenek çıkmaktadır. Direk olarak red etme , güvenli ekranda kullanıcı adı şifre sağlanması veya sadece kullanıcı adı şifre sorulması gibi seçenekler vardır. Bizim için önemli olan herhangi bir istek geldiğinde red etmek yani Automatically deny elevation requests.

Active Directory güvenlik kapsamında önemli bir noktaya değindik. Güvenlik detaylarda gizli olduğunu sistem yöneticilerinin bilmesi gerekmektedir. Bu gibi küçük policylerle beraber bir çok kritik açığımızı kapatabilmekteyiz.

Diğer yazılarımızı takip etmek için kategorilerden faydalanabilirsiniz.