Secure WinRM Yapılandırılması yazımızda WMI kullanımı sınırlandırmayı ve uygulamayı göstereceğiz. Uzak bağlantı ile clientlar üzerinde birçok komutu çalıştırmamıza olanak sağlamaktadır. Powershell tarafında herkesin kullanıldığı PSSession . Sistem Güvenliği düşünüldüğünde uzaktan kod çalıştırmak bazı zaafiyetleri oluşturmaktadır. Bu sebepten dolayı bu yazımızda sizlere Winrm restricted olarak belirli bilgisayar ve userlar ile kullanmayı göstereceğiz.

Yazımızda Topoloji olarak Windows10 ve Windows Server makinemiz bulunmaktadır. Windows server üzerinden Windows 10 makinemize uzak bağlantı sağlayacağız. 3 Farklı Policy oluşturacağız ve hepsinin testini yapacağız.

İlk Policy WinRM bağlantılarını kesme

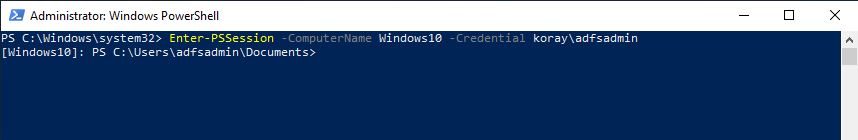

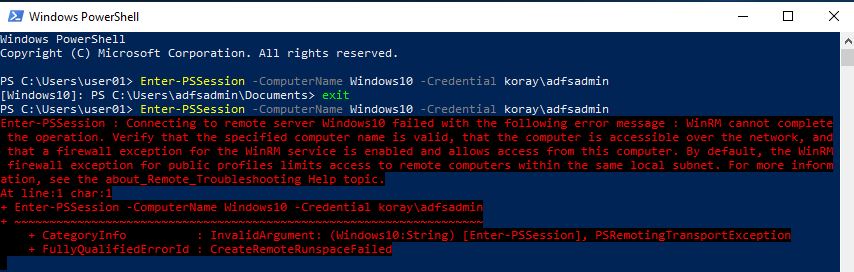

Şimdi ilk olarak test yapıyoruz ve uzak bağlantı yapabildiğimizi test ediyoruz.

Enter-PSSession -ComputerName Windows10 -Credential domain\username

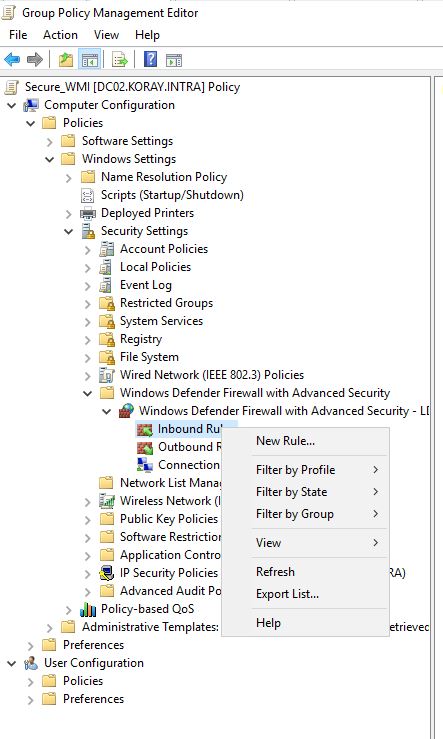

İlk olarak 1. Policyde tamamen kısıtlamadan bahsedeceğiz. Policy oluşturuyoruz ve Windows10 makinemize doğru linkliyoruz.

Computer Configuration > Windows Settings > Security Settings >Windows Defender Firewall with Advanced Security

Inbound RuleInbound Rule Yeni kural ekliyoruz.

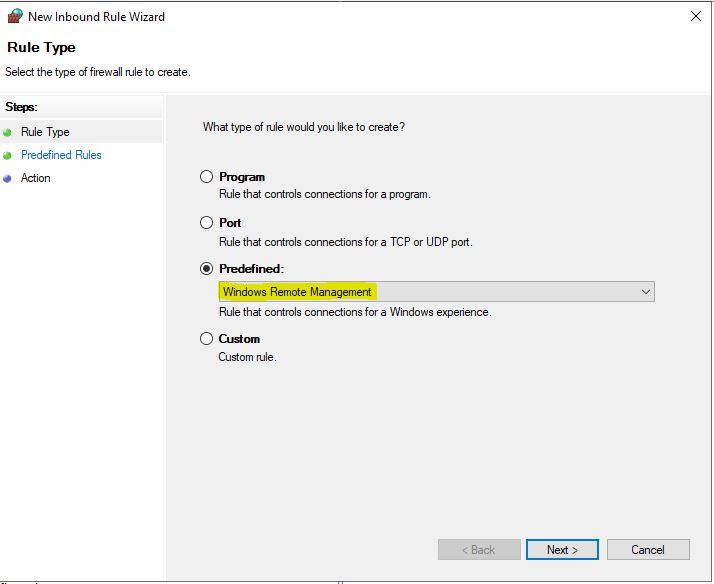

Sonrasında Predefined Rule kısmında Windows Remote Management ekleme yapıyoruz.

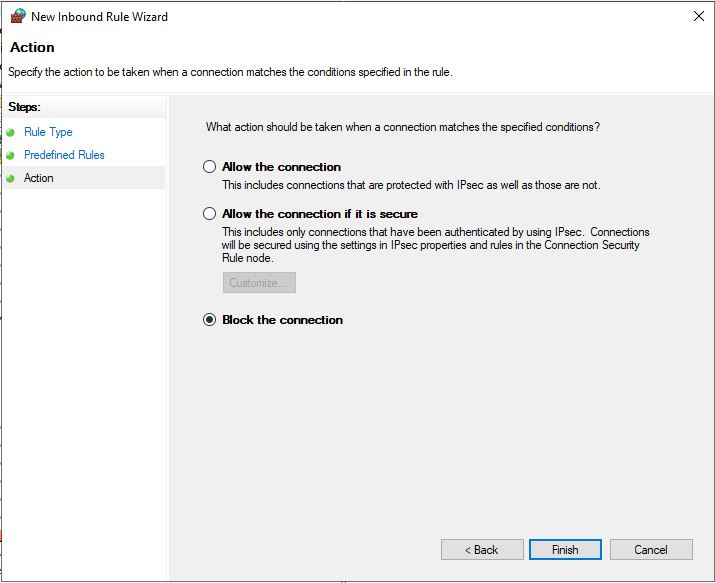

Block olarak ayarlıyoruz.

En son olarak gpupdate sonrası testimizi tekrardan deniyoruz ve hata ile karşılaşıyoruz. Çünkü tamamını engellemiş durumdayız.

Enter-PSSession -ComputerName Windows10 -Credential domain\username

İkinci Policy User ve Computer Belirleme

Sıra geldi 2. Policy , username ve computer belirlemeye yeniden Windows 10 bilgisayarımızın bulunduğu OU ‘ya linkleme yapacağız.

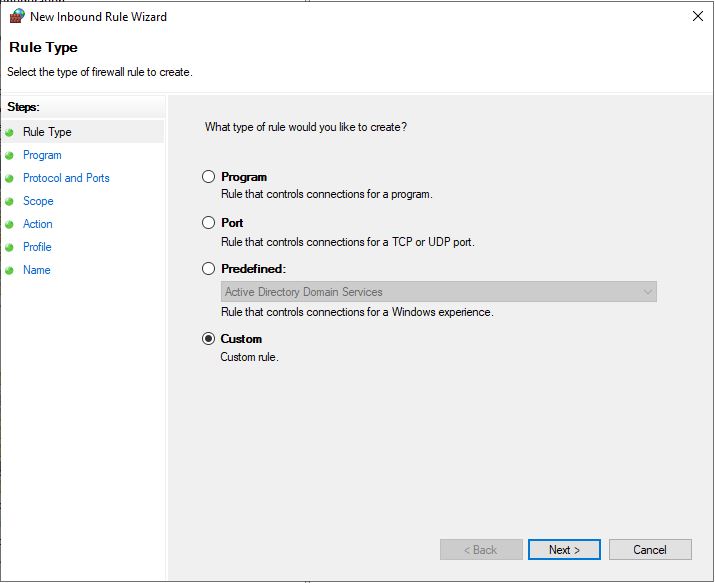

Yeni Policy oluşturuyoruz ve Inbound Rule create ediyoruz. Rule Type Custom seçerek devam ediyoruz.

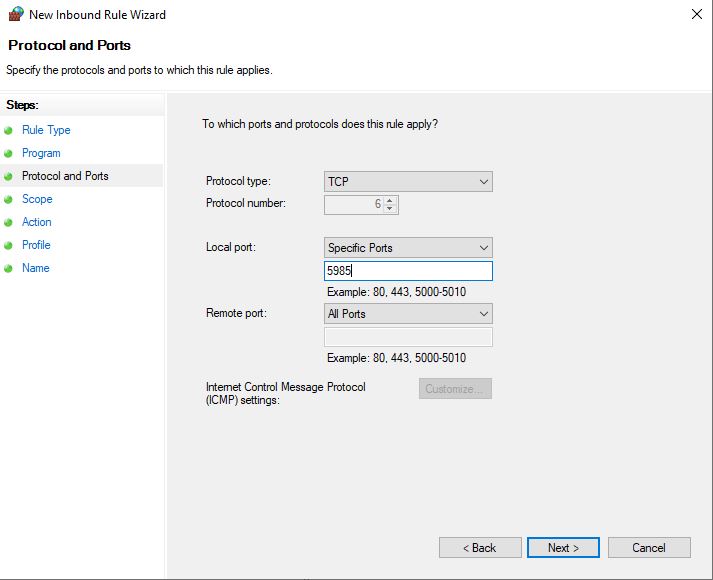

Sonrasında TCP port 5985 seçerek devam ediyoruz.

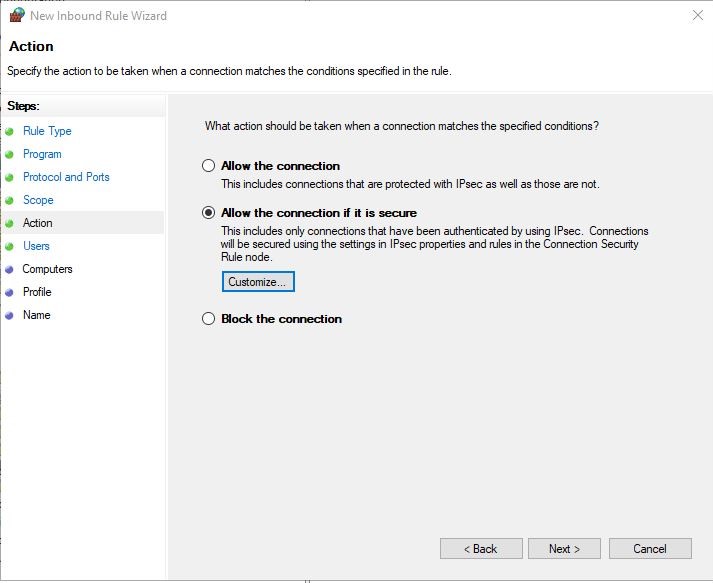

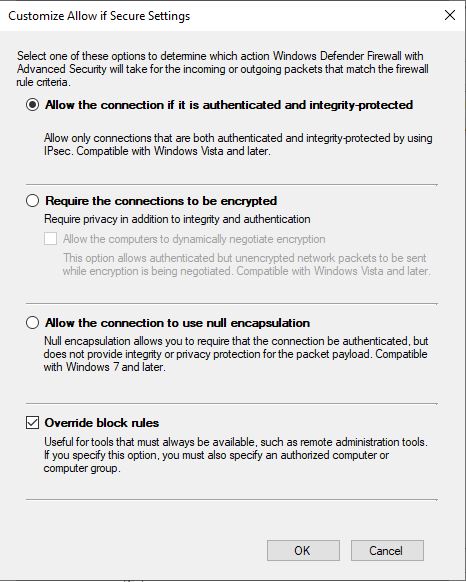

Allow the connection If it is secure diyerek customize ediyoruz.

Override block rules unutmayalım.

Bu policy önceki policy ile conflict olabilir o yüzden override unutmayacağız.

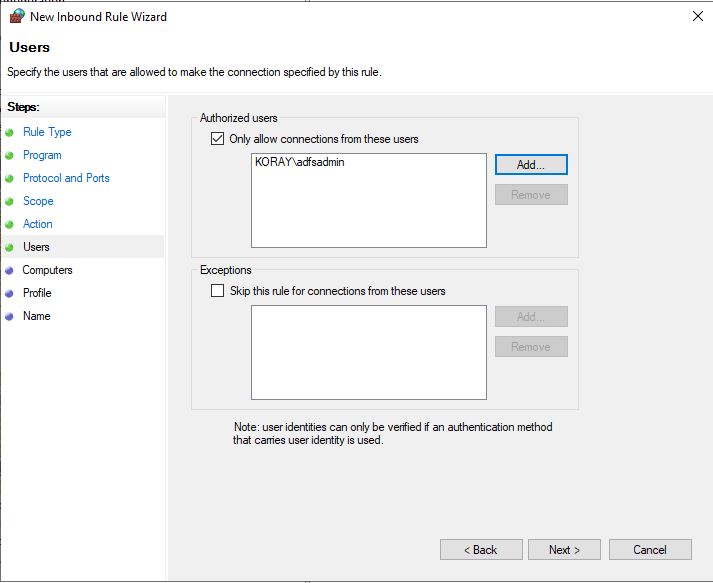

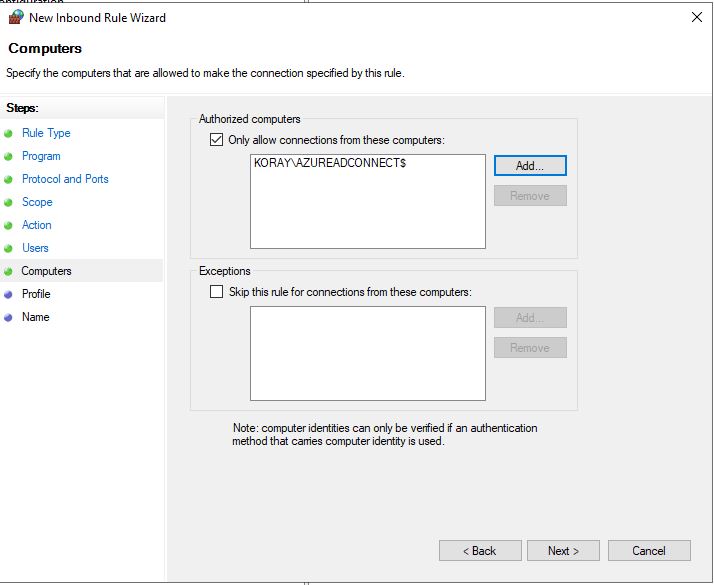

Bundan sonra Authorized user kısmında bağlantı yapacak username seçiyoruz.

Şimdide computer kısmını seçiyoruz. Benim örneğimde AzureADConnect makinesinden adfsadmin ile bağlantı deneceğim.

Son olarak Rule bir ad vererek devam ediyoruz.

Bu dakikadan sonra denediğinizde yeniden hata alacaksınız son olarak connection security rule ihtiyacımız kaldı.

Üçüncü Policy Security Rule

Yeni bir tane policy oluşturuyoruz. Hem Windows10 hem de Windows Server Makinemize linkliyoruz.

Computer Configuration > Windows Settings > Security Settings >Windows Defender Firewall with Advanced Security

Connection Security Rules

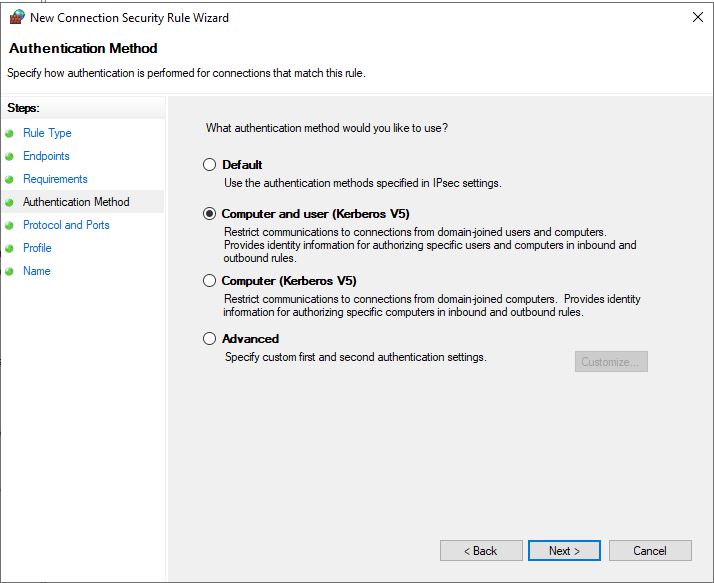

Connection Security Rules kısmında yeni kural oluşturuyoruz. Require authentication for inbound and outbound connections seçeneği seçiyoruz.

Computer ve User olarak seçiyoruz önceki politikamızı bu şekilde ayarlamıştık.

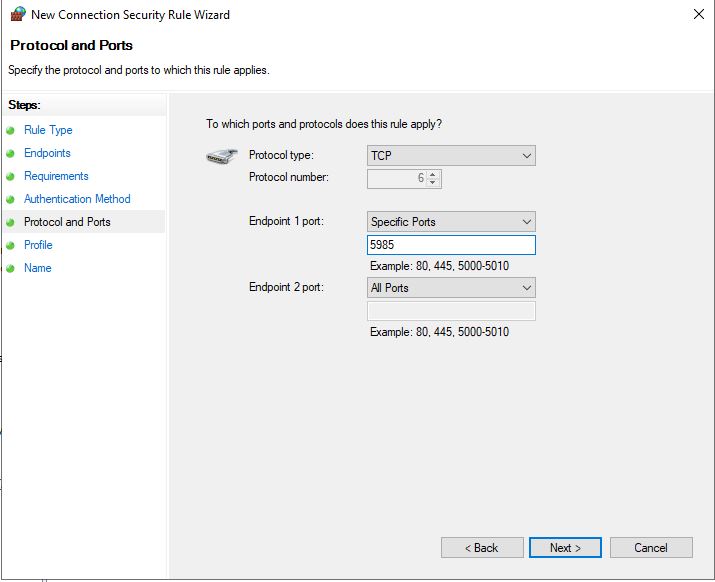

TCP 5985 portumuzu ayarlıyoruz.

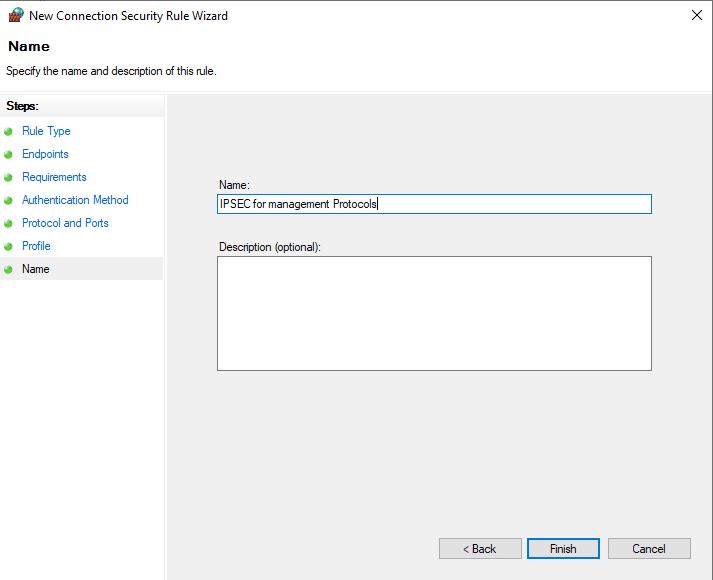

Connection Security Rule adlandırma yapıyoruz.

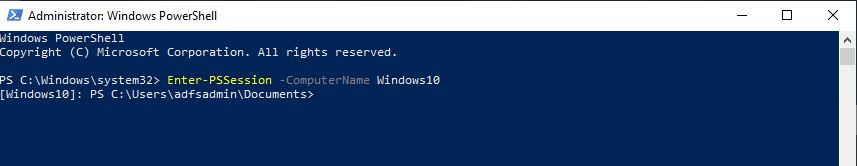

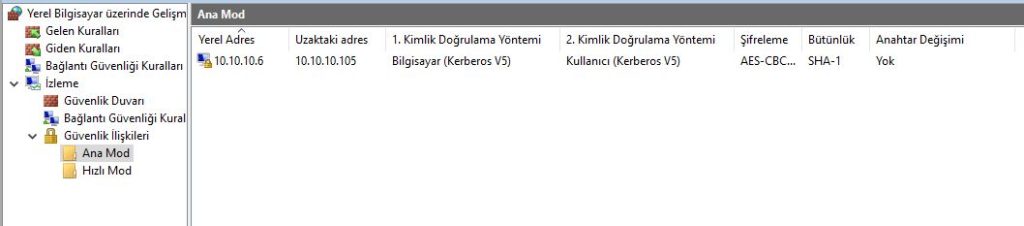

Yaptığımız bütün ayarları , Windows Defender Firewall ayarlarında görebilmekteyiz. Şimdi sıra geldi ayarlanan user ve computer ile bağlantı sağlamaya. Windows Server makinemize belirlediğimiz user ile login oluyoruz.

Enter-PsSession -ComputerName Windows10Bağlantımızı sağlamış olduk.

Sonuç olarak Secure WinRM Yapılandırılması yazımızda WMI kısıtlaması nasıl yapılmaktadır. User ve Computer bazlı nasıl yetkilendirilir ve uygulanır detaylı olarak anlatmış olduk. Diğer yazılarımıza aşağıdaki kategorilerden ulaşabilirsiniz.